Содержание

- Что изучать специалисту по информационной безопасности?

- Основы информационной безопасности. Часть 2. Информация и средства её защиты

- К четвертой группе относят несанкционированное получение информации путем подкупа или шантажа должностных лиц соответствующих служб, сотрудников, знакомых, обслуживающего персона или родственников, знающих о роде деятельности.

- Глоссарий

- Как обеспечить информационную безопасность на предприятии?

Что изучать специалисту по информационной безопасности?

Наверное и варианты действий с «той стороны»? 🙂

1. Основные понятия информационной безопасности. Примеры

- Понятие информационных систем и их безопасности.

- Критерии оценки рисков безопасности

- Корпоративные политики безопасности

- Исторические примеры. Червь Морриса.

- Юридические аспекты

2. Предварительная подготовка. Как они это делают?

- Предварительная подготовка. Сбор информации

- Разведка

- Внедрение

- Закрепление в системе

3. Публичная и приватная информация. Сбор информации

- Публичность информации

- Разграничение прав доступа

- Пароли, пароли, пароли

- Шифрование

- Безопасная передача информации

4. Проводные и беспроводные сети. Возможности современных инструментов

- Возможности внедрения

- Аутентификация на уровне устройств

- Анализ локальной сети при подготовке к атаке или защите

- Сетевые атаки. DoS, DDoS

5. IT-Безопасность операционных систем

- Вирусы и трояны

- Сетевые черви.

- Аутентификация и обход ограничений

- Технические методы взлома паролей. Брут-форс, перебор по словарю, радужные таблицы.

- Распределение прав

- Фаерволы

6. Социальный инжениринг

- Понятие социального инжениринга. Методы воздействия.

- Психология и сценарии поведения.

- Списки контактов и социальные сети.

7. Уязвимости и их эксплуатация

- Понятие уязвимости и эксплоита

- Возможности эксплуатации уязвимостей

8. Криптография

- Использование алгоритмов криптографии

- Сильные и слабые стороны алгоритмов криптографии

- Соль и перец.

- Ассиметричное шифрование

9. Ботнеты

- Примеры использования ботнетов

- Принципы работы

10. Обратный инжиниринг (реверс-инжиниринг)

- Цели реверс-инжиниринга

- Инструменты, используемые при обратном инжиниринге

11. Инструментарий специалиста

- Программы для смартфонов

- Программы для Linux

- Программы для Windows

- Аппаратные средства. USB Rubber Ducky, WiFi Pinapple

- Специализированные операционные системы. Kali Linux

12. Проблемы безопасности, связанные с использованием веб-ресурсов

- Неправильная настройка сервера

- Использование рекламных сетей

- Нарушения безопасности при хранении резервных копий веб-ресурсов

- Фишинг

- Cross-site scripting (XSS)

- Внедрение SQL (SQL injection)

13. Сценарии действия для проникновения в сеть

- Проникновение через зараженный сайт

- Проникновение через зараженную программу

- Проникновение через «потерянный носитель»

- Проникновение через уязвимости сервисов

- Проникновение с получением физического доступа

- Проникновение через социальный инжениринг

- Проникновение через подставного сотрудника

- Проникновение через кражу оборудования

- Прикрытие при проникновении

- Сокрытие следов после взлома

14. Действия после проникновения

- Повышение привелегий

- Выделение полезного трафика

- Подбор и перехват паролей

- Маскировка программ и трафика

- Пропуск трафика для других мероприятий

15. Анализ по итогам атаки или проникновения

- Анализ жестких дисков

- Анализ трафика сети

- Анализ прав доступа

- Анализ логов

- Привлечение правоохранительных органов

16. Защита и профилактика

- Системы диагностики вторжения (IDS)

- Фаервол

- Песочница

- Централизованное логгирование

- Баланс безопасности и удобства

- Тренинги для персонала

- Создание политик корпоративной безопасности и их внедрение

- Создание отдела информационной безопасности

Основы информационной безопасности. Часть 2. Информация и средства её защиты

В первой части «Основ информационной безопасности» нами были рассмотрены основные виды угроз информационной безопасности. Для того чтобы мы могли приступить к выбору средств защиты информации, необходимо более детально рассмотреть, что же можно отнести к понятию информации.

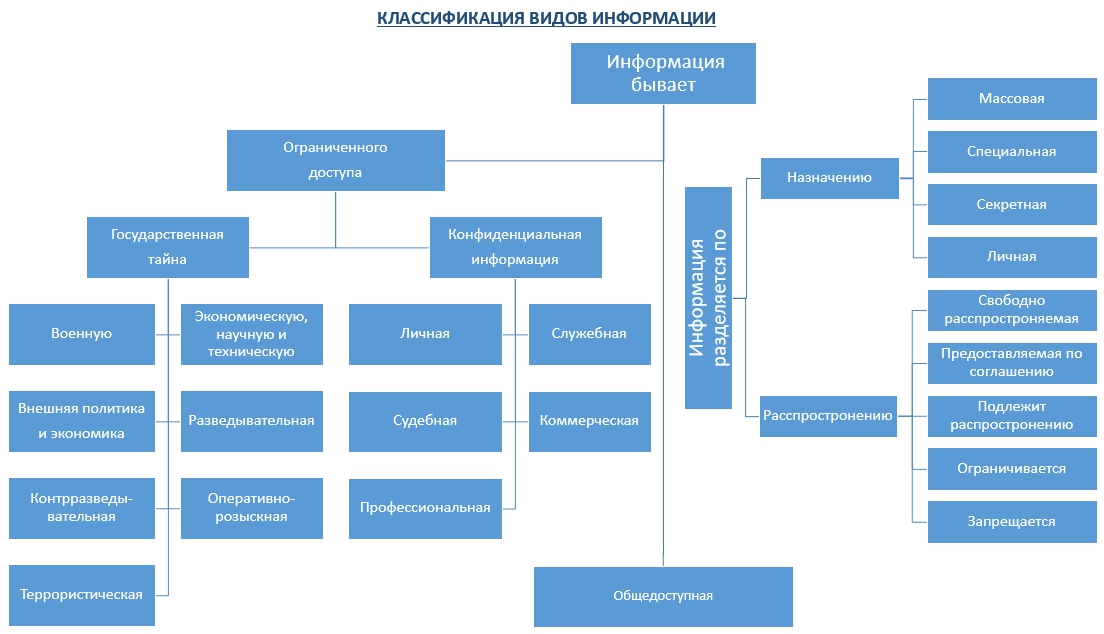

Информация и ее классификация

Существует достаточно много определений и классификаций «Информации». Наиболее краткое и в тоже время емкое определение дано в федеральном законе от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 2: Информация – это сведения (сообщения, данные) независимо от формы их представления».

Информацию можно классифицировать по нескольким видам и в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен – конфиденциальные данные и государственная тайна.

Информация в зависимости от порядка ее предоставления или распространения подразделяется на информацию:

- Свободно распространяемую

- Предоставляемую по соглашению лиц, участвующих в соответствующих отношениях

- Которая в соответствии с федеральными законами подлежит предоставлению или распространению

- Распространение, которой в Российской Федерации ограничивается или запрещается

Информация по назначению бывает следующих видов:

- Массовая — содержит тривиальные сведения и оперирует набором понятий, понятным большей части социума.

- Специальная — содержит специфический набор понятий, которые могут быть не понятны основной массе социума, но необходимы и понятны в рамках узкой социальной группы, где используется данная информация.

- Секретная — доступ, к которой предоставляется узкому кругу лиц и по закрытым (защищённым) каналам.

- Личная (приватная) — набор сведений о какой-либо личности, определяющий социальное положение и типы социальных взаимодействий.

Средства защиты информации необходимо применять непосредственно к информации доступ к которой ограничен — это государственная тайна и конфиденциальные данные.

Согласно закона РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) «О государственной тайне» статья 5. «Перечень сведений составляющих государственную тайну» относится:

- Сведения в военной области.

- Сведения в области экономики, науки и техники.

- Сведения в области внешней политики и экономики.

- Сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности, а также в области противодействия терроризму и в области обеспечения безопасности лиц, в отношении которых принято решение о применении мер государственной защиты.

Перечень сведений, которые могут составлять конфиденциальную информацию, содержится в указе президента от 6 марта 1997 г. №188 (ред. от 13 июля 2015 г.) «Об утверждении перечня сведений конфиденциального характера».

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно. Можно выделит следующие виды конфиденциальных данных:

- Личные конфиденциальные данные: Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

- Судебные конфиденциальные данные: О государственной защите судей, должностных лиц правоохранительных и контролирующих органов. О государственной защите потерпевших, свидетелей и иных участников уголовного судопроизводства. Сведения, содержащиеся в личных делах осужденных, а также сведения о принудительном исполнении судебных актов, актов других органов и должностных лиц, кроме сведений, которые являются общедоступными в соответствии с Федеральным законом от 2 октября 2007 г. N 229-ФЗ «Об исполнительном производстве».

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них предприятием (секретные разработки, технологии производства и т.д.).

- Профессиональные конфиденциальные данные: Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее)

Рисунок 1. Классификация видов информации.

Персональные данные

Отдельно стоит уделить внимание и рассмотреть персональные данные. Согласно федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных данных», статья 4: Персональные данные – это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Оператором персональных данных является — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Права на обработку персональных данных закреплено в положениях о государственных органах, федеральными законами, лицензиями на работу с персональными данными, которые выдает Роскомнадзор или ФСТЭК.

Компании, которые профессионально работают с персональными данными широкого круга лиц, например, хостинг компании виртуальных серверов или операторы связи, должны войти в реестр, его ведет Роскомнадзор.

Для примера наш хостинг виртуальных серверов VPS.HOUSE осуществляет свою деятельность в рамках законодательства РФ и в соответствии с лицензиями Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций №139322 от 25.12.2015 (Телематические услуги связи) и №139323 от 25.12.2015 (Услуги связи по передаче данных, за исключением услуг связи по передаче данных для целей передачи голосовой информации).

Исходя из этого любой сайт, на котором есть форма регистрации пользователей, в которой указывается и в последствии обрабатывается информация, относящаяся к персональным данным, является оператором персональных данных.

Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом. Соответственно любой оператор персональных данных, обязан обеспечить необходимую безопасность и конфиденциальность данной информации.

Для того чтобы обеспечить безопасность и конфиденциальность информации необходимо определить какие бывают носители информации, доступ к которым бывает открытым и закрытым. Соответственно способы и средства защиты подбираются так же в зависимости и от типа носителя.

Основные носители информации:

- Печатные и электронные средства массовой информации, социальные сети, другие ресурсы в интернете;

- Сотрудники организации, у которых есть доступ к информации на основании своих дружеских, семейных, профессиональных связей;

- Средства связи, которые передают или сохраняют информацию: телефоны, АТС, другое телекоммуникационное оборудование;

- Документы всех типов: личные, служебные, государственные;

- Программное обеспечение как самостоятельный информационный объект, особенно если его версия дорабатывалась специально для конкретной компании;

- Электронные носители информации, которые обрабатывают данные в автоматическом порядке.

Определив, какая информация подлежит защите, носители информации и возможный ущерб при ее раскрытии, Вы можете подобрать необходимые средства защиты.

Классификация средств защиты информации

В соответствии с федеральным законом от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 7, п. 1. и п. 4:

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- Обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- Соблюдение конфиденциальности информации ограниченного доступа;

- Реализацию права на доступ к информации.

4. Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

- Предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

- Своевременное обнаружение фактов несанкционированного доступа к информации;

- Предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

- Недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

- Возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

- Постоянный контроль за обеспечением уровня защищенности информации;

- Нахождение на территории Российской Федерации баз данных информации, с использованием которых осуществляются сбор, запись, систематизация, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан Российской Федерации (п. 7 введен Федеральным законом от 21.07.2014 № 242-ФЗ).

Исходя из закона № 149-ФЗ защиту информации можно разделить так же на несколько уровней:

- Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции.

Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных. - Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа.

Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы. - Технический уровень условно разделяют на физический, аппаратный, программный и математический (криптографический).

Средства защиты информации

Средства защиты информации принято делить на нормативные (неформальные) и технические (формальные).

Неформальные средства защиты информации

Неформальными средствами защиты информации – являются нормативные(законодательные), административные(организационные) и морально-этические средства, к которым можно отнести: документы, правила, мероприятия.

Правовую основу (законодательные средства) информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами «Об информации, информационных технологиях и о защите информации», законы Российской Федерации «О безопасности», «О связи», «О государственной тайне» и различными подзаконными актами.

Так же некоторые из перечисленных законов были приведены и рассмотрены нами выше, в качестве правовых основ информационной безопасности. Не соблюдение данных законов влечет за собой угрозы информационной безопасности, которые могут привести к значительным последствиям, что в свою очередь наказуемо в соответствии с этими законами в плоть до уголовной ответственности.

Государство также определят меру ответственности за нарушение положений законодательства в сфере информационной безопасности. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Административные (организационные) мероприятия играют существенную роль в создании надежного механизма защиты информации. Так как возможности несанкционированного использования конфиденциальных сведений в значительной мере обусловливаются не техническими аспектами, а злоумышленными действиями. Например нерадивостью, небрежностью и халатностью пользователей или персонала защиты.

Для снижения влияния этих аспектов необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы или сводили к минимуму возможность возникновения угроз конфиденциальной информации.

В данной административно-организационной деятельности по защите информационной для сотрудников служб безопасности открывается простор для творчества.

Это и архитектурно-планировочные решения, позволяющие защитить переговорные комнаты и кабинеты руководства от прослушивания, и установление различных уровней доступа к информации.

С точки зрения регламентации деятельности персонала важным станет оформление системы запросов на допуск к интернету, внешней электронной почте, другим ресурсам. Отдельным элементом станет получение электронной цифровой подписи для усиления безопасности финансовой и другой информации, которую передают государственным органам по каналам электронной почты.

К морально-этическим средствам можно отнести сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Эти нормы не являются обязательными, как законодательно утвержденные нормы, однако, их несоблюдение ведет к падению авторитета, престижа человека или организации.

Формальные средства защиты информации

Формальные средства защиты – это специальные технические средства и программное обеспечение, которые можно разделить на физические, аппаратные, программные и криптографические.

Физические средства защиты информации – это любые механические, электрические и электронные механизмы, которые функционируют независимо от информационных систем и создают препятствия для доступа к ним.

Замки, в том числе электронные, экраны, жалюзи призваны создавать препятствия для контакта дестабилизирующих факторов с системами. Группа дополняется средствами систем безопасности, например, видеокамерами, видеорегистраторами, датчиками, выявляющие движение или превышение степени электромагнитного излучения в зоне расположения технических средств для снятия информации.

Аппаратный средства защиты информации – это любые электрические, электронные, оптические, лазерные и другие устройства, которые встраиваются в информационные и телекоммуникационные системы: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей. Они препятствуют доступу к информации, в том числе с помощью её маскировки.

К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Программные средства защиты информации – это простые и комплексные программы, предназначенные для решения задач, связанных с обеспечением информационной безопасности.

Примером комплексных решений служат DLP-системы и SIEM-системы.

DLP-системы («Data Leak Prevention» дословно «предотвращение утечки данных») соответственно служат для предотвращения утечки, переформатирования информации и перенаправления информационных потоков.

SIEM-системы («Security Information and Event Management», что в переводе означает «Управление событиями и информационной безопасностью») обеспечивают анализ в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств и приложений. SIEM представлено приложениями, приборами или услугами, и используется также для журналирования данных и генерации отчетов в целях совместимости с прочими бизнес-данными.

Программные средства требовательны к мощности аппаратных устройств, и при установке необходимо предусмотреть дополнительные резервы.

Математический (криптографический) – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Криптография считается одним из самых надежных способов защиты данных, ведь она охраняет саму информацию, а не доступ к ней. Криптографически преобразованная информация обладает повышенной степенью защиты.

Внедрение средств криптографической защиты информации предусматривает создание программно-аппаратного комплекса, архитектура и состав которого определяется, исходя из потребностей конкретного заказчика, требований законодательства, поставленных задач и необходимых методов, и алгоритмов шифрования.

Сюда могут входить программные компоненты шифрования (криптопровайдеры), средства организации VPN, средства удостоверения, средства формирования и проверки ключей и электронной цифровой подписи.

Средства шифрования могут поддерживать алгоритмы шифрования ГОСТ и обеспечивать необходимые классы криптозащиты в зависимости от необходимой степени защиты, нормативной базы и требований совместимости с иными, в том числе, внешними системами. При этом средства шифрования обеспечивают защиту всего множества информационных компонент в том числе файлов, каталогов с файлами, физических и виртуальных носителей информации, целиком серверов и систем хранения данных.

В заключение второй части рассмотрев вкратце основные способы и средства защиты информации, а так же классификацию информации, можно сказать следующее: О том что еще раз подтверждается давно известный тезис, что обеспечение информационной безопасности — это целый комплекс мер, который включает в себя все аспекты защиты информации, к созданию и обеспечению которого, необходимо подходить наиболее тщательно и серьезно.

Необходимо строго соблюдать и ни при каких обстоятельствах нельзя нарушать «Золотое правило» — это комплексный подход.

Для более наглядного представления средства защиты информации, именно как неделимый комплекс мер, представлены ниже на рисунке 2, каждый из кирпичиков которого, представляет собой защиту информации в определенном сегменте, уберите один из кирпичиков и возникнет угроза безопасности.

Рисунок 2. Классификация средства защиты информации.

Информационная безопасность очень важна при работе с данными в электронном виде. Чтобы свести к минимуму риски потери важной информации, мы рекомендуем придерживаться при работе в Системе простых правил.

Пароль должен быть надёжным

Пароль — это секретное слово или набор символов, предназначенный для подтверждения личности или полномочий.

Наиболее надёжный пароль содержит буквы разных регистров, цифры и специальные символы, не содержит логин, содержит не менее 8 символов.

Пример: «12345678» — плохой пароль, который очень легко подобрать. Пароль «LublU-ShkoLu75» — хороший пароль, так как подобрать его очень сложно.

Примечание: подробнее о требованиях к паролю рассказано .

Нельзя оставлять логин и пароль в общедоступных местах, например, записывать в ежедневнике или приклеивать на монитор компьютера

Злоумышленники могут воспользоваться данными для входа с целью получения конфиденциальной информации, а также разместить от имени пользователя любые материалы. В этом случае факт взлома будет невозможно отследить, т.к. фактически взлом не произойдет.

Нельзя передавать пароль третьим лицам, даже своим коллегам

Если под одним аккаунтом будут работать несколько пользователей, это может привести к потере данных и невозможно будет установить личность, по чьей вине они пропали. Например, сотрудник может зайти под профилем администратора и неправильно импортировать журнал, тем самым удалив все оценки из Системы. В случае, если права администратора или редактора требуются другому лицу, он должен попросить школьного администратора расширить круг его полномочий.

Нельзя разрешать программному обеспечению «запоминать» логин и пароль в общедоступных местах

При включении функции сохранения пароля интернет-браузер запомнит данные пользователя для входа, и воспользоваться профилем сможет любой желающий, продолживший работать за общедоступным компьютером.

После завершения работы необходимо выходить из учетной записи

После завершения работы в Системе на любом устройстве (например, на школьном компьютере) необходимо выйти из учётной записи, чтобы никто не смог продолжить работу в Системе от его имени.

Особенно важен выход из учётной записи для педагогов, когда они покидают свое рабочее место в присутствии обучающихся.

Особенно важен выход из учётной записи для педагогов, когда они покидают свое рабочее место в присутствии обучающихся.

Необходимо подтверждать email и номер телефона

Подтвержденные email и телефон необходимы для защиты страницы. При попытке смены пароля на почту или мобильное устройство пользователя придёт соответствующее уведомление, и злоумышленник не сможет осуществить взлом.

Также с его помощью можно быстро и самостоятельно восстановить доступ в Систему, если пользователь забудет свой пароль.

Примечание: подробнее о том, как подтвердить email и телефон, рассказано в статьях «Как изменить электронную почту в профиле?» и «Как подтвердить номер телефона?».

>Информационная безопасность организации

Размещено на http://www.allbest.ru/

>информационный безопасность промышленный >2. Обзор Законодательства >В сервисных центрах информационной безопасность должна учитываться в первую очередь в отношении коммерческой тайны. >Не может составлять коммерческую тайну и другая информация, для которой действующим законодательством введены соответствующие ограничения. >При разглашении работником таких сведений работодатель вправе расторгнуть с ним трудовой договор. >3. Модель угроз и модель нарушителя

К четвертой группе относят несанкционированное получение информации путем подкупа или шантажа должностных лиц соответствующих служб, сотрудников, знакомых, обслуживающего персона или родственников, знающих о роде деятельности.

>1. Внутренний нарушитель >- лица, имеющие санкционированный доступ к определенному объему информации (сотрудники структурных подразделений); >- Случайный (непреднамеренный). >- Инсайдер (заинтересованное лицо). >Наряду с данной классификацией имеется еще одна особенность, применимая как к внутреннему, так и к внешнему нарушителю, — наличие возможностей. >2. Внешний нарушитель >4. Рекомендации по организации системы защиты информации на предприятиях пищевой промышленности >- использование технических средств контроля с применением радиотехнических, акустических, электронных и других систем, применение которых не противоречит законодательству Российской Федерации. >- контроль за своевременностью и полнотой выполнения политики информационной безопасности. >Механизм контроля печати осуществляет маркировку конфиденциальных документов, выводимых на печать, то есть вывод настраиваемого штампа в колонтитулах на страницах печатаемых документов. >Механизм очистки памяти очищает (обнуляет) освобождаемых СЗИ областей оперативной памяти и удаляемых данных на СЗИ.

Глоссарий

1. Brute-force атака — вид перебора пароля, который заключается в переборе все возможных паролей. При достаточной скорости и недостаточной защищенности криптоалгоритма, brute-force атака может быстро узнать пароль аккаунта.

2. Buffer Overflow — самый популярный вид ошибки в программах UNIX, которые позволяют при некоторых характеристиках (suid-флаг и т.п.) получить права доступа высшей категории.

3. Denial-of-service (DoS) — общий вид атаки на сервера в Интернете, главной целью которой является остановка обслуживания или искажения обслуживания этим сервером своих пользователей. Это добиваются путем перезагрузки сервера, «зависания» сервера, прекращение его работы и т.п.

4. Exploit (эксплоит) — небольшая программа, часто написанная на языке C с использованием ассемблера (если она под UNIX), которая используя заранее известный недочет в другой программе, позволяет получить какую-либо привилегию.

5. FreeBSD — самый распространенный UNIX-сервер в Интернете. Известен своей маштабируемостью, но и не защищенностью по умолчанию.

6. Human denial-of-service (HDoS) — вид атаки на человека с общими принципами как у DoS-атаки, когда главной целью остановка реагирования или искажения реагирования человека на определенные факторы

7. Атака на компьютерную систему — это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости. Таким образом, атака — это реализация угрозы. Заметим, что такое толкование атаки (с участием человека, имеющего злой умысел), исключает присутствующий в определении угрозы элемент случайности, но, как показывает опыт, часто бывает невозможно различить преднамеренные и случайные действия, и хорошая система защиты должна адекватно реагировать на любое из них.

8. Аутентификация — процедура проверки является ли человек тем, за кого он себя выдал при идентификации.

9. Веб-мастер (веб-админ) — человек, который регулирует работу веб-сайта.

10. Веб-сайт — сервер в Интернет, который предоставляет для пользователей Интернета доступ к той информации, которую на него выложит веб-мастер.

11. Врата сортировки — характеристика бессознательного человека, которыми обладает каждый индивидуум и с помощью которых можно расположить человека к себе.

12. Е-майл, e-mail — адрес (в нек. случаях письмо) электронной почты.

13. Идентификация — процедура опознавания человека объектом информатизации.

14. Лога сервера — файл(ы) на компьютере, в которых фиксируются события указанные по критериям оценки опасности этих событий. Часто применяется при обнаружении попыток взлома сервера.

15. Метамодель (метапрограмма) — базовые фильтры восприятия человека, на которых держится его мировосприятие.

16. Объект информатизации — комплекс, состоящий из программно-аппаратных частей компьютера или других видов техники, который хранит, обрабатывает и выдает информацию.

17. Права доступа — определенный вид характеристики учетной записи и файлов, которая определяет нормативы доступа (право на чтение, изменение, удаление и т.п.) к информации при объекте информатизации.

18. Принцип уподобления — метод, при котором, социальный инженер «уподобляется» жертве. То есть зеркально копирует все вербальные и не вербальные жесты и позы жертвы, что начинает «управлять» позами, а соответственно расположенностью жертвы.

19. Социальная инженерия — наука и методология, изучающая управление метамоделью поведения человека, а также изучающая разрушение и построение соответствующих новых метамоделей.

20. Социальный инженер — человек, который в совершенстве освоил техники и методы социальной инженерии.

21. Угроза безопасности компьютерной системы — это потенциально возможное происшествие, неважно, преднамеренное или нет, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней.

22. Угроза отказа в обслуживании возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным, так чтобы запрашиваемый ресурс никогда не был получен, или оно может вызвать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В таких случаях говорят, что ресурс исчерпан.

23. Угроза раскрытия заключается том, что информация становится известной тому, кому не следовало бы ее знать. В терминах компьютерной безопасности угроза раскрытия имеет место всякий раз, когда получен доступ к некоторой конфиденциальной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда вместо слова «раскрытие» используются термины «кража» или «утечка» .

24. Угроза целостности включает в себя любое умышленное изменение (модификацию или даже удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую. Обычно считается, что угрозе раскрытия подвержены в большей степени государственные структуры, а угрозе целостности — деловые или коммерческие.

25. Учетная запись (аккаунт) — совокупность имени и пароля конкретного человека для определенного объекта информатизации в целях обеспечения идентификации и аутентификации этого человека.

26. Уязвимость компьютерной системы — это некая ее неудачная характеристика, которая делает возможным возникновение угрозы. Другими словами, именно из-за наличия уязвимостей в системе происходят нежелательные события.

Как обеспечить информационную безопасность на предприятии?

Информационная безопасность является одним из важнейших факторов стабильного и успешного развития любой компании. Поэтому особое внимание при ИТ-обслуживании клиентов наши инженеры уделяют вопросам внедрения стандартов защиты информации и повышения общего уровня безопасности ИТ-структуры.

Основные задачи, решаемые информационной безопасностью:

- Устранение риска похищения и перехвата коммерческой информации.

- Противодействие конкурентам, использующим незаконные методы получения информации.

- Борьба с недобросовестностью и низкой сознательностью персонала.

- Защита данных согласно Федеральному Закону № 152-ФЗ.

- Невозможность хищения средств через систему «клиент-банк».

Особенно актуальным соблюдение стандартов ИТ-безопасности является для малого бизнеса, где основные векторы усилий нацелены на развитие предприятия, расширение рынков сбыта и оптимизацию бюджета. При этом вопросы стабильности и безопасности откладываются на второй план как не самые «горящие». Задача наших инженеров – обеспечить достаточный уровень безопасности ИТ-структуры при минимальных затратах бюджета. Для каждого клиента составляется документ «Политика информационной безопасности объекта», который содержит основные положения по уровню информационной безопасности.

Таблица 1. Ключевые технические меры, которые обязательны к внедрению

| Политика используемых паролей |

|

| Ограничения прав доступа |

|

| Блокировка рабочих консолей |

|

| Защита от угроз извне |

|

| Защита IP телефонии |

|

Применение на практике таких, казалось бы, очевидных и не требующих дополнительных затрат принципов, позволяет эффективно защитить ИТ-структуру от распространенных угроз, таких как: взломы и нарушение работоспособности ключевых серверных систем, внешних интерактивных сервисов компании, хищения коммерчески значимой информации и финансовых потерь от действий злоумышленников, как внешних так и внутренних. Получается, что при 20% затрат мы достигаем 80% результата, т.е. повышаем уровень защищенности системы до уровня, когда её взлом становиться экономически не оправданным.