Содержание

- Меры по обеспечению защиты информации в банке

- Принципы информационной безопасности банка

- Угрозы информационной безопасности банка

- Роль обеспечения безопасности в жизни коммерческой организации

- Место службы информационной безопасности в структуре менеджмента организации

- Практические аспекты обеспечения безопасности

- Управление рисками (risk management)

- Обязательные требования к системе ИБ безналичных платежей

- Информационная безопасность банка

- Нормативно-правовая база для разработки политики

- Этапы разработки документа

- Объекты защиты

- Задачи обеспечения информационной безопасности и пути их решения

- Основные угрозы и их источники

- Принципы построения системы информационной безопасности

- Особенности политики информационной безопасности банка

Меры по обеспечению защиты информации в банке

Банковские информационные системы и базы данных содержат конфиденциальную информацию о клиентах банка, состоянии их счетов и проведении различных финансовых операций.

Банковские информационные системы и базы данных содержат конфиденциальную информацию о клиентах банка, состоянии их счетов и проведении различных финансовых операций.

Необходимость сохранять информационную безопасность этих данных очевидна, но без быстрого и своевременного обмена и обработки информации банковская система даст сбой. Поэтому необходима целая структура, которая сможет обеспечить защиту банковской информации и конфиденциальность клиентской базы.

Последовательность мер по защите этих данных можно представить таким образом:

- оценка и разработка конфиденциальной информации;

- оборудование объекта для осуществления защиты;

- контроль эффективности принятых мер.

Банк может полноценно осуществлять свою деятельность лишь в случае налаженного обмена внутренними данными и надежной системой защиты. Оборудование информационной защиты банковских объектов может иметь различные формы.

Специалисты в области обеспечения информационной безопасности банка могут создавать как локальные системы, так и централизованные программы защиты.

Выбирая конкретную форму защиты, необходимо учитывать все возможные способы взлома и утечки данных. Грамотный и профессиональный подход к обеспечению безопасности подразумевает слаженную работу всех отделений банка и беспрерывное функционирование финансовых систем.

- Разработка комплекса защитных мер по предотвращению нарушения конфиденциальности данных включает в себя ряд определенных действий.

- контроль обмена данных и строгая их регламентация;

- подготовка сотрудников банка и соблюдение ими требований безопасности;

- строгий учет каналов и серверов;

- анализ эффективности.

Каждое направление включает в себя несколько этапов работы. К примеру, контроль обмена данных подразумевает не только обработку скорости передачи информации, но и своевременное уничтожение остаточных сведений. Эта мера также предполагает строгий контроль обработки данных и их криптографическую защиту.

Для открытия ООО необходимы учредители. Учредителем может быть юридическое лицо, то есть какое-либо предприятие, либо физическое лицо, то есть любой человек.

Для открытия ООО необходимы учредители. Учредителем может быть юридическое лицо, то есть какое-либо предприятие, либо физическое лицо, то есть любой человек.

Решив открыть свое предприятие, при составлении бизнес-плана многие россияне не знают, какие первые шаги им необходимо сделать для того, чтобы получить государственную регистрацию. О том как открыть свой бизнес читайте в этой статье.

Доступ к данным банка защищается с помощью системы идентификации, то есть паролями или электронными ключам. Работа с персоналом, использующим банковскую систему, включает в себя проведение инструктажей и контроль выполнения необходимых требований.

Строгий учет каналов и серверов, а также меры, обеспечивающие техническую защиту информации и безопасность банка подразумевают защиту резервных копий, обеспечение бесперебойного питания оборудования, содержащего ценную информацию, ограниченный доступ к сейфам и защиту от утечки информации акустическим способом.

Для анализа эффективности принятых мер необходимо вести учет или запись, которые будут отмечать работоспособность и действенность примененных средств защиты информации в банке.

Принципы информационной безопасности банка

Несмотря на множество возможностей взлома и утечки информации, безопасность банковских данных и их конфиденциальность обеспечить вполне возможно.

Несмотря на множество возможностей взлома и утечки информации, безопасность банковских данных и их конфиденциальность обеспечить вполне возможно.

Современные методы позволили усовершенствовать систему криптографии, а также реализовать такую меру, как электронная цифровая подпись (ЭЦП). Она служит аналогом собственноручной подписи и имеет непосредственную привязку к электронному ключу, который хранится у владельца подписи. Ключ состоит из двух частей: открытой и закрытой, и защищен специальным кодом.

Система безопасности в целом – это непрерывный процесс идентификации, анализа и контроля. Существует ряд основных принципов, согласно которым осуществляется обеспечение информационной безопасности банка:

- своевременное установление и обнаружение проблем;

- возможность прогнозирования развития;

- актуальность и эффективность предпринятых мер.

Также необходимо особо подчеркнуть важность тщательной и регулярной работы с персоналом, поскольку обеспечение безопасности информации во многом зависит от качественного и аккуратного выполнения требований, предъявляемых службой безопасности.

Угрозы информационной безопасности банка

Человеческий фактор является основной и главной угрозой информационной безопасности, напрямую зависящей от человеческих отношений. Большая часть утечки информации объясняется халатностью персонала банка.

Человеческий фактор является основной и главной угрозой информационной безопасности, напрямую зависящей от человеческих отношений. Большая часть утечки информации объясняется халатностью персонала банка.

По статистике, около 80% правонарушений приходится на сотрудников банка, то есть на тех, кто непосредственно имел или имеет доступ к данным.

Однако, обеспечение внутренней информационной безопасности банка крайне необходимая мера не только для защиты конфиденциальности данных от профессиональной халатности и безалаберности, но и от намеренного взлома баз данных.

Кроме внутреннего фактора, существует также техническая угроза информационной безопасности как банков так и предприятий. К техническим угрозам относятся взломы информационных систем, лицами, не имеющими прямого доступа к системе, криминальными или конкурирующими организациями.

Съем и получение информации в данном случае производится с применением специальной аудио или видео аппаратуры. Одной из современных форм взлома является использование электрических и электромагнитных излучений, обеспечивающих злоумышленникам возможность получения конфиденциальной информации, ЭЦП и представляющих техническую угрозу утечки.

Компьютерные системы – это необходимое средство для осуществления работы банка, однако одновременно это и одно из самых уязвимых мест предполагаемой технической утечки.

Опасность и угрозу для программного обеспечения могут представлять также различные вредоносные для носителя информации компьютерные вирусы, программные закладки, которые способны разрушить введенные коды.

Самым известным способом решения вирусных проблем программного обеспечения являются лицензионные антивирусные программы, успешно справляющиеся с данной проблемой.

Защитить банковскую информацию от внутренних и внешних утечек поможет грамотный специалист в этой области и программное обеспечение, позволяющее отслеживать и блокировать передачу информации на съемные носители (например – флешки).

Факторы, необходимые для успешной автоматизации склада: чёткое представление складских процессов, достаточные исходные данные о товаре, интегрируемая информационная корпоративная система, подготовленный персонал.

Факторы, необходимые для успешной автоматизации склада: чёткое представление складских процессов, достаточные исходные данные о товаре, интегрируемая информационная корпоративная система, подготовленный персонал.

Ни один склад не будет эффективно работать без участия таких высококвалифицированных специалистов, как: заведующий складом, кладовщики, грузчики и уборщицы. О том как организовать работу склада читайте .

Важным направлением защиты также является своевременное распознавание и ограничение утечек различного вида.

В заключение можно отметить, что в силу экономической важности банковских систем, обеспечение их информационной безопасности является обязательным условием. Поскольку информация, находящаяся в базе данных банков представляет собой реальную материальную стоимость, то требования к хранению и обработке этой информации всегда будут повышенными.

Специфика и особенности системы обеспечения безопасности, безусловно, индивидуальны для каждого отдельного банка, поэтому комплексное и профессиональное предоставление систем защиты является необходимым условием работы всей банковской системы.

Роль обеспечения безопасности в жизни коммерческой организации

В современной российской экономической среде существует множество различных типов организаций. Это могут быть государственные предприятия (ФГУП, МУП), общественные фонды и, наконец, обычные коммерческие организации. Главным отличием последних от всех других является то, что их основная цель – получение максимальной прибыли, и все, что они делают, направлено именно на это.

Зарабатывать коммерческая организация может различными способами, но прибыль всегда определяется одинаково – это доходы за вычетом расходов. При этом, если обеспечение безопасности не является основным видом деятельности компании, то оно не генерирует доход, а раз так, то для того, чтобы эта деятельность имела смысл, она должна снижать расходы.

Экономический эффект от обеспечения безопасности бизнеса заключается в минимизации или полном устранении потерь от угроз. Но при этом также следует учитывать то, что реализация защитных мер тоже стоит денег, и поэтому истинная прибыль от безопасности будет равна размеру сэкономленных от реализации угроз безопасности средств, уменьшенному на стоимость защитных мер.

Однажды между собственником коммерческого банка и руководителем службы безопасности его организации состоялся разговор на тему экономического эффекта от обеспечения безопасности. Суть этого разговора наиболее точно отражает роль и место обеспечения безопасности в жизни организации:

— Безопасность не должна мешать бизнесу.

— Но за безопасность надо платить, а за ее отсутствие расплачиваться.

Идеальная система безопасности – это золотая середина между нейтрализованными угрозами, затраченными на это ресурсами и прибыльностью бизнеса.

Место службы информационной безопасности в структуре менеджмента организации

Структурное подразделение, отвечающее за обеспечение информационной безопасности, может назваться по-разному. Это может быть отдел, управление или даже департамент ИБ. Далее для унификации это структурное подразделение будем называть просто службой информационной безопасности (СИБ).

Причины создания СИБ могут быть разными. Выделим две основные:

- Cтрах.

Руководство компании осознает, что компьютерные атаки или утечки информации могут привести к катастрофическим последствия, и предпринимает усилия для их нейтрализации. - Обеспечение соответствия законодательным требованиям.

Действующие законодательные требования налагают на компанию обязательства по формированию СИБ, и топ-менеджмент предпринимает усилия по их исполнению.

Применительно к кредитным организациям необходимость существования СИБ зафиксирована в следующих документах:

- Постановление Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

- «Положение о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» (утв. Банком России 09.06.2012 N 382-П) (ред. от 14.08.2014) (Зарегистрировано в Минюсте России 14.06.2012 N 24575).

- «Положение о требованиях к защите информации в платежной системе Банка России» (утв. Банком России 24.08.2016 N 552-П) (Зарегистрировано в Минюсте России 06.12.2016 N 44582).

- Требования лицензии ФСБ России на криптографию: Постановление Правительства РФ от 16.04.2012 N 313, Приказ ФАПСИ от 13.06.2001 N 152 (СИБ, как орган криптозащиты).

- Для банков, обладающих значимыми объектами ключевой информационной инфраструктуры — Приказ ФСТЭК России от 21.12.2017 N 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (Зарегистрировано в Минюсте России 22.02.2018 N 50118).

Требуемый от СИБ функционал прописан в выше указанных документах. Штатная численность жестко не регламентирована, за исключением, пожалуй, лицензионных требований ФСБ России на криптографию (минимум 2 сотрудника, но они могут быть в разных подразделениях) и может выбираться организацией самостоятельно. Для обоснования размера штата рекомендуется пользоваться документом —Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Ресурсное обеспечение информационной безопасности» РС БР ИББС-2.7-2015″

С точки зрения подчиненности СИБ существует только одно ограничение, прописанное в вышеуказанных положениях ЦБ РФ — «Служба информационной безопасности и служба информатизации (автоматизации) не должны иметь общего куратора», в остальном свобода выбора остается за организацией. Рассмотрим типовые варианты.

Таблица 1.

| Подчиненность | Особенности |

|---|---|

| СИБ в составе IT | 1. Организация защиты возможна только против внешнего злоумышленника. Основным вероятным внутренним злоумышленником является сотрудник IT. Бороться с ним в составе IT невозможно. 2. Нарушение требований Банка России. 3. Прямой диалог с IT, простое внедрение систем защиты информации |

| СИБ в составе службы безопасности | 1. Защита от действий как внутренних злоумышленников, так и внешних. 2. СБ — единая точка взаимодействия топ-менеджмента по любым вопросам безопасности. 3. Сложность взаимодействия с IT, поскольку общение происходит на уровне глав IT и СБ, а последний, как правило, обладает минимальными знаниями в IT. |

| СИБ подчиняется Председателю Правления | 1. СИБ обладает максимальными полномочиями и собственным бюджетом. 2. Для Председателя Правления создается дополнительная точка контроля и взаимодействия, требующая к себе определенного внимания. 3. Возможные конфликты СБ и СИБ по зонам ответственности при расследовании инцидентов. 4. Отдельный СИБ может «политически» уравновешивать полномочия СБ. |

При взаимодействии с другими структурными подразделениями и топ-менеджментом банка у СИБ любой организации есть одна общая проблема — доказательства необходимости своего существования (финансирования).

Проблема заключается в том, что размер сэкономленных средств от нейтрализованных угроз информационной безопасности невозможно точно определить. Если угроза не реализовалась, то и ущерба от нее нет, а раз проблем нет, то и не нужно их решать.

Для решения этой проблемы СИБ может действовать двумя способами:

- Показать экономическую значимость

Для этого ей необходимо вести учет инцидентов и оценивать потенциальный ущерб от их реализации. Совокупный размер потенциального ущерба можно считать сэкономленными денежными средствами. Для устранения разногласий по размеру оцениваемого ущерба рекомендуется предварительно разработать и утвердить методику его оценки. - Заниматься внутренним PR-ом

Рядовые работники организации обычно не знают, чем занимается СИБ, и считают ее сотрудников бездельниками и шарлатанами, мешающими работать, что приводит к ненужным конфликтам. Поэтому СИБ должна периодически доносить до коллег результаты своей деятельности, рассказывать об актуальных угрозах ИБ, проводить обучения и повышать их осведомленность. Любой сотрудник компании должен чувствовать, что, если у него возникнет проблема, связанная с ИБ, то он может обратиться в СИБ, и ему там помогут.

Практические аспекты обеспечения безопасности

Выделим практические аспекты обеспечения безопасности, которые обязательно должны быть донесены до топ-менеджмента и других структурных подразделений, а также учтены при построении системы защиты информации:

- Обеспечение безопасности — это непрерывный бесконечный процесс. Степень защищенности, достигаемая с ее помощью, будет колебаться с течением времени в зависимости от воздействующих вредоносных факторов и усилий, направленных на их нейтрализацию.

- Безопасность невозможно обеспечить постфактум, то есть в тот момент, когда угроза уже реализовалась. Чтобы нейтрализовать угрозу, процесс обеспечения безопасности должен начаться до попытки ее реализации.

- Большая часть угроз имеет антропогенный характер, то есть организации тем или иным образом угрожают люди. Как говорят компьютерные криминалисты: «Воруют не программы, воруют люди».

- В нейтрализации угроз должны участвовать люди, чья безопасность обеспечивается,

будь это собственники бизнеса или клиенты. - Безопасность — это производная от корпоративной культуры. Дисциплина, требуемая для реализации защитных мер, не может быть выше общей дисциплины при работе организации.

Подводя промежуточный итог под вышесказанным, отметим, что создаваемая система ИБ безналичных платежей должна иметь практическую направленность и быть экономически эффективной. Лучшим подспорьем в достижении указанных свойств является применение риск-ориентированного подхода.

Управление рисками (risk management)

Информационная безопасность — это всего лишь одно из направлений обеспечения безопасности (экономическая безопасность, физическая безопасность, пожарная безопасность, …). Помимо угроз информационной безопасности, любая организация подвержена другим, не менее важным угрозам, например, угрозам краж, пожаров, мошенничества со стороны недобросовестных клиентов, угрозам нарушения обязательных требований (compliance) и т. д.

В конечном счете для организации все равно, от какой конкретно угрозы она понесет потери, будь то кража, пожар или компьютерный взлом. Важен размер потерь (ущерб).

Кроме размера ущерба, важным фактором оценки угроз является вероятность из реализации, которая зависит от особенностей бизнес-процессов организации, ее инфраструктуры, внешних вредоносных факторов и принимаемых контрмер.

Характеристика, учитывающая ущерб и вероятность реализации угрозы, называется риском.

Примечание. Научное определение риска можно получить в ГОСТ Р 51897-2011

Риск может быть измерен как количественно, например, путем умножения ущерба на вероятность, так и качественно. Качественная оценка проводится, когда ни ущерб, ни вероятность количественно не определены. Риск в этом случае может быть выражен как совокупность значений, например, ущерб — «средний», вероятность — «высокая».

Оценка всех угроз как рисков позволяет организации эффективным образом использовать имеющиеся у нее ресурсы на нейтрализацию именно тех угроз, которые для нее наиболее значимы и опасны.

Управление рисками является основным подходом к построению комплексной экономически эффективной системы безопасности организации. Более того, почти все банковские нормативные документы построены на базе рекомендаций по управлению рисками Базельского комитета по банковскому надзору.

Обязательные требования к системе ИБ безналичных платежей

При рассмотрении основных угроз мы оценили их ущерб, но не оценили вероятность их реализации. Дело в том, что если максимально возможный ущерб будет одинаковым для любых банков, то вероятность реализации угроз будет отличаться от банка к банку и зависеть от применяемых защитных мер.

Одними из основных мер по снижению вероятности реализации угроз информационной безопасности будут:

- внедрение передовых практик по управлению IT и инфраструктурой;

- создание комплексной системы защиты информации.

Про IT практики здесь мы говорить не будем, затронем только вопросы обеспечения информационной безопасности.

Основным нюансом, который необходимо учитывать в вопросах обеспечения информационной безопасности, является то, что данный вид деятельности довольно жестко регулируется со стороны государства и Центрального Банка. Как бы не оценивались риски, как бы не малы были те ресурсы, которыми располагает банк, его защита должна удовлетворять установленным требованиям. В противном случае он не сможет работать.

Рассмотрим требования по организации защиты информации, налагаемые на бизнес-процесс корреспондентских отношений с Банком России.

Таблица 3.

Документы, устанавливающие требования |

Наказание за невыполнение |

|---|---|

| Защита персональных данных. Основание – в платежных документах есть персональные данные (Ф.И.О. плательщика / получателя, его адрес, реквизиты документа, удостоверяющего личность) |

|

| Федеральный закон «О персональных данных» от 27.07.2006 № 152-ФЗ | КоАП РФ Статья 13.11, КоАП РФ Статья 13.12 – до 75 тыс. руб. штраф., УК РФ Статья 137 – до 2 лет лишения свободы |

| Постановление Правительства РФ от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» | |

| Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» (Зарегистрировано в Минюсте России 14.05.2013 N 28375) | |

| Приказ ФСБ России от 10.07.2014 № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» (Зарегистрировано в Минюсте России 18.08.2014 N 33620) | |

| Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных” | |

| Обеспечение защиты информации в национальной платежной системе. Основание – кредитная организация, выполняющая переводы денежных средств, является частью национальной платежной системы. |

|

| Федеральный закон «О национальной платежной системе» от 27.06.2011 № 161-ФЗ | п.6 ст. 20 Федерального закона от 02.12.1990 № 395-1 «О банках и банковской деятельности» – отзыв лицензии |

| Постановление Правительства РФ от 13.06.2012 № 584 «Об утверждении Положения о защите информации в платежной системе» | |

| Положение Банка России от 9 июня 2012 г. N 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» | |

| Положение Банка России от 24 августа 2016 г. № 552-П «О требованиях к защите информации в платежной системе Банка России» | |

| Эксплуатационная документация на СКЗИ СКАД Сигнатура | |

| Обеспечение безопасности критической информационной инфраструктуры Российской Федерации. Основание – банк в силу п.8 ст. 2 ФЗ от 26.07.2017 № 187-ФЗ является субъектом критической информационной инфраструктуры |

|

| Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» | УК РФ Статья 274.1 – до 8 лет лишения свободы |

| Постановление Правительства РФ от 08.02.2018 N 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений» |

|

| Приказ ФСТЭК России от 21.12.2017 N 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (Зарегистрировано в Минюсте России 22.02.2018 N 50118) | |

| Приказ ФСТЭК России от 06.12.2017 N 227 «Об утверждении Порядка ведения реестра значимых объектов критической информационной инфраструктуры Российской Федерации» (Зарегистрировано в Минюсте России 08.02.2018 N 49966) | |

| Указ Президента РФ от 22.12.2017 N 620 «О совершенствовании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации» | |

| Требования по защите информации, установленные договором об обмене электронными сообщениями при переводе денежных средств в рамках платежной системы Банка России. Основание – данный договор заключают все кредитные организации для электронного обмена платежными документами с Банком России. |

|

| Типовой договор обмена ЭС с приложениями. Документация на АРМ КБР, УТА (требования их использовании отражены в п.1. Приложения 3 к Договору) | п. 9.5.4 Договора – одностороннее расторжение договора по инициативе Банка России. |

Обозначим также дополнительные требования к организации защиты информации. Данные требования будут распространяться лишь на некоторые банки и лишь в некоторых случаях:

- СТО БР ИББС. Стандарт и комплекс сопутствующих документов имеет силу только в случае его добровольного принятия кредитной организацией.

- PCI DSS. Стандарт будет действовать, только если в платежных документах передаются полные не маскированные номера платежных карт (PAN).

- Корпоративная политика информационной безопасности. Требования актуальны для больших банковских групп, где единая политика ИБ устанавливается в отношении всех банков группы и где каждый банк должен разрабатывать на ее базе внутренние документы.

Конечными результатами применения всех этих требований должна стать система обеспечения информационной безопасности, удовлетворяющая любому из перечисленных документов. Для того, чтобы создать такую систему, требования сводят в единую таблицу и в случаях, когда есть несколько схожих требований, выбирают наиболее жесткие из них.

Здесь есть важный нюанс: требования, задаваемые в нормативных документах, как правило, не содержат жесткой конкретики. В них указывается то, как система безопасности должна выглядеть, из каких средств состоять и какими тактическими характеристиками обладать. Исключением будут требования, исходящие из эксплуатационной документации на применяемые средства защиты информации, например, на СКЗИ СКАД Сигнатуру.

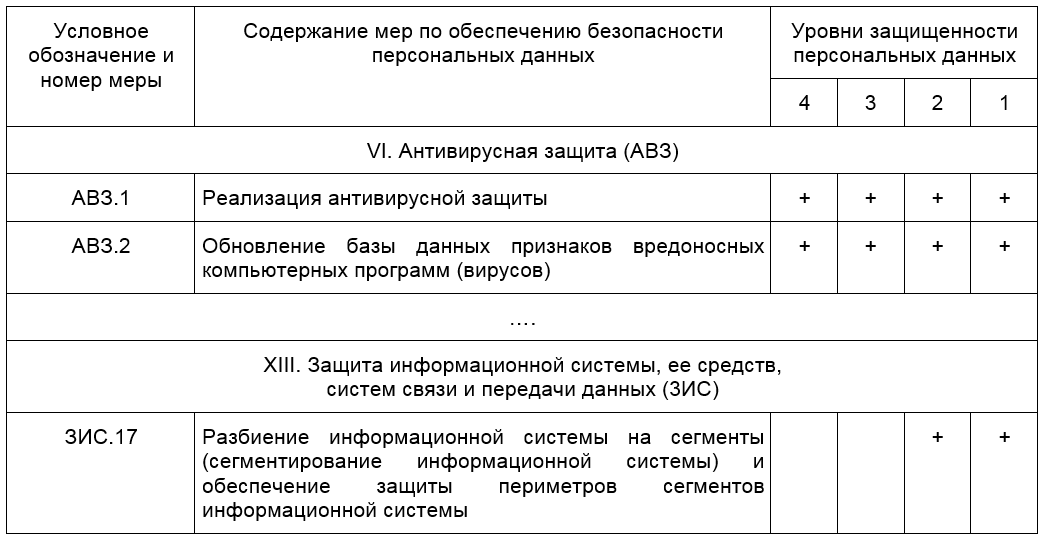

Рассмотрим, например, фрагмент требований Приказа ФСТЭК № 21

Таблица 4.

Как мы видим, требования АВЗ.1 и АВЗ.2 говорят о том, что антивирусная защита должна быть. То, как конкретно ее настраивать, на каких узлах сети устанавливать, эти требования не регламентируют (Письмо Банка России от 24.03.2014 N 49-Т рекомендует банкам иметь на АРМах, на серверах и на шлюзах антивирусы различных производителей).

Аналогичным образом обстоят дела и с сегментацией вычислительной сети – требование ЗИС.17. Документ только предписывает необходимость использования этой практики для защиты, но не говорит, как организация должна это делать.

То, как конкретно настраиваются средства защиты информации, и реализуются защитные механизмы, узнают из частного технического задания на систему защиты информации, сформированного по результатам моделирования угроз информационной безопасности.

Таким образом, комплексная система информационной безопасности должна представлять собой набор защитных бизнес-процессов (в англоязычной литературе – controls), построенных с учетом исполнения обязательных требований, актуальных угроз и практики обеспечения ИБ.

Информационная безопасность банка

Информационная безопасность банка — это состояние защищенности всех его информационных активов от внешних и внутренних информационных угроз.

От информационной безопасности банка зависят его репутация и конкурентоспособность. Высокий уровень обеспечения информационной безопасности банка позволяет минимизировать риски (табл. 8.4.1).

Риски информационной безопасности

Таблица 8.4.1

|

Наименование риска информационной безопасности |

Характеристика риска информационной безопасности |

|

Риск утечки информации |

Риск утечки информации, составляющей служебную/ коммерческую/банковскую тайну |

|

Риск разрушения |

Риск разрушения и потери ценных данных, в том числе информационных |

|

Риск неполной и искаженной информации |

Риск использования в деятельности банка, в том числе при принятии управленческих решений, неполной или искаженной информации |

|

Риск потери деловой репутации |

Риск распространения во внешней среде информации, угрожающей репутации банка. |

1 См.: Банкиры разоблачили новую схему мошенничества по выводу средств со счетов // RT News (на русском). 2016.25 янв. URL: https://russian.rt.com/article/144011 (дата обращения: 07.06.2016).

Особенности банковских информационных систем: хранят и обрабатывают большое количество данных о финансовом состоянии и деятельности физических и юридических лиц; имеют инструменты совершения трансакций, ведущих к финансовым последствиям. Информационные системы не могут быть полностью закрытыми, поскольку должны отвечать современным требованиям к уровню обслуживания (иметь систему онлайн-банкинга, сеть банкоматов, подключенных к публичным каналам связи, и т. д.). Указанные особенности приводят к тому, что информационные активы кредитных организаций являются желанной целью злоумышленников и нуждаются в серьезной защите.

Главная задача злоумышленников (внешних нарушителей и инсайдеров), атакующих информационные системы банков, — получение контроля над информационными активами кредитной организации для последующего совершения неправомерных транзакций или компрометации банка по заказу недобросовестных конкурентов.

Основные требования к системе обеспечения информационной безопасности банков изложены а табл. 8.4.2.

Таблица 8.4.2

Требования к системе обеспечения информационной безопасности банков

|

Наименование требований |

Характеристика требований |

|

Адекватность |

Быть адекватной внутренним и внешним угрозам |

|

Комплексный подход |

Реализовывать комплексный подход к защите — включать все необходимые организационные меры и технические решения и защищать все компоненты ИС (системы электронных платежей, электронного документооборота и обслуживания платежных карт, банковские программные и программно- технические комплексы, системы удаленного обслуживания, сети связи и т. д.) |

|

Высокая производительность |

Обеспечивать высокую производительность — обрабатывать значительные объемы информации без снижения быстродействия |

|

Надежность и отказоустойчивость |

Быть надежной и отказоустойчивой благодаря применению технологий кластеризации,виртуализации, балансировки нагрузки и проч. |

|

Иметь инструменты |

Иметь инструменты сбора, анализа данных об инцидентах и реагирования на события безопасности |

В настоящее время существуют стандарты информационной безопасности, актуальные для российских кредитных организаций: Стандарт Банка России; Федеральный закон «О персональных данных»; Стандарт защиты информации в индустрии платежных карт.

Выполнение требований сразу нескольких стандартов ИБ в рамках одного проекта позволяет заказчику: создать целостную и легко управляемую систему информационной безопасности, не дублировать технические средства и организационные меры, направленные на выполнение требований стандартов, сократить затраты на проектные работы.

Существует концепция безопасности коммерческого банка, одобренная Советом Ассоциации российских банков (АРБ).

Объектами информационной безопасности являются: информационные ресурсы (информация с ограниченным доступом, составляющая коммерческую тайну, иная конфиденциальная информация, предоставленная в виде документов и массивов независимо от формы и вида их предоставления). Субъектами правоотношений при решении проблемы информационной безопасности являются: государство (Российская Федерация) как собственник информационных ресурсов, отнесенных к категории государственной тайны; Центральный банк Российской Федерации, осуществляющий денежно-кредитную политику страны; коммерческий банк как юридическое лицо, являющееся собственником информационных ресурсов, составляющих служебную, коммерческую и банковскую тайну.

Главной целью системы информационной безопасности является обеспечение устойчивого функционирования банка и предотвращение угроз его безопасности, защита от разглашения, утраты, утечки, искажения и уничтожения служебной информации, нарушения работы технических средств, обеспечения производственной деятельности, включая и средства информатизации. Задачами информационной безопасности являются:

- — отнесение информации к категории ограниченного доступа (государственной, служебной, банковской и коммерческой тайнам, иной конфиденциальной информации, подлежащей защите от неправомерного использования;

- — создание механизма и условий оперативного реагирования на угрозы безопасности и проявление негативных тенденций в функционировании банка.

Принципы организации и функционирования системы информационной безопасности.

- — обеспечение безопасности информационных ресурсов в течение всего их жизненного цикла, на всех технологических этапах их обработки и использования во всех режимах функционирования;

- — способность системы к развитию и совершенствованию в соответствии с изменениями условий функционирования банка.

Принцип законности предполагает разработку системы безопасности на основе федерального законодательства в области банковской деятельности, информатизации и защиты информации, частной охранной деятельности и других нормативных актов по безопасности. Объекты защиты информационной безопасности’.

- — информационные ресурсы с ограниченным доступом, составляющие служебную и коммерческую тайну, а также иная конфиденциальная информация на бумажной, магнитной, оптической основе, информационные массивы и базы данных, программное обеспечение;

- — средства и системы информатизации (автоматизированные системы и вычислительные сети различного уровня и назначения, линии телеграфной, телефонной, факсимильной, радио- и космической связи, технические средства передачи информации, средства размножения и отображения информации);

- — технические средства и системы охраны и защиты материальных и информационных ресурсов.

Угрозы информационным ресурсам проявляются в виде:

- — разглашения конфиденциальной информации;

- — утечки конфиденциальной информации через технические средства обеспечения производственной деятельности различного характера;

- — несанкционированного доступа к охраняемым сведениям со стороны конкурентных организаций и преступных формирований (табл. 8.4.3).

Таблица 8.4.3

Пути осуществления угроз информационным ресурсам банков

|

Наименование путей угроз |

Характеристика путей осуществления угроз |

|

Неофициальный доступ |

путем неофициального доступа и съема конфиденциальной информации |

|

Подкуп лиц |

путем подкупа лиц, работающих в банке или структурах, непосредственно связанных с его деятельностью |

|

Перехват информации |

путем перехвата информации, циркулирующей в средствах и системах связи и вычислительной техники с помощью технических средств разведки и съема информации, несанкционированного доступа к информации и преднамеренных программно-математических воздействий на нее в процессе обработки и хранения |

|

Подслушивание разговоров |

путем подслушивания конфиденциальных переговоров, ведущихся в служебных помещениях, служебном и личном автотранспорте, на квартирах и дачах |

Окончание табл. 8.4.3

|

Наименование путей угроз |

Характеристика путей осуществления угроз |

|

Неосторожное обращение с информацией |

через переговорные процессы между банком и иностранными или отечественными фирмами, используя неосторожное обращение с информацией |

|

Через сотрудников банка |

через отдельных сотрудников банка, стремящихся заполучить больший, чем их зарплата, доход или имеющих иную корыстную либо личную заинтересованность |

Основными составляющими обеспечения информационной безопасности ресурсов коммерческих банков являются: система безопасности информационных ресурсов; система мер (режима) сохранности и контроль вероятных каналов утечки информации.

Система обеспечения безопасности информационных ресурсов должна предусматривать комплекс организационных, технических, программных и криптографических средств и мер по защите информации в процессе традиционного документооборота при работе исполнителей с конфиденциальными документами и сведениями, при обработке информации в автоматизированных системах различного уровня и назначения, при передаче по каналам связи, при ведении конфиденциальных переговоров.

При этом основными направлениями реализации технической политики обеспечения информационной безопасности в этих сферах деятельности являются:

- — защита информационных ресурсов от хищения, утраты, уничтожения, разглашения, утечки, искажения и подделки за счет несанкционированного доступа (НСД) и специальных воздействий;

- — защита информации от утечки вследствие наличия физических полей за счет акустических и побочных электромагнитных излучений и наводок (ПЭМИН) на электрические цели, трубопроводы и конструкции зданий (табл. 8.4.4).

Таблица 8.4.4

Мероприятия проведения технической политики информационной безопасности коммерческого банка

|

Наименование мероприятий |

Характеристика мероприятий |

|

Формирование системы доступа исполнителей |

реализация разрешительной системы допуска исполнителей (пользователей) к работам, документам и информации конфиденциального характера |

|

Ограничение доступа исполнителей |

ограничение доступа исполнителей и посторонних лиц в здания, помещения, где проводятся работы конфиденциального характера, в том числе на объекты информатики, на которых обрабатывается (хранится) информация конфиденциального характера |

Окончание табл. 8.4.4

|

Наименование мероприятий |

Характеристика мероприятий |

|

Разграничение доступа исполнителей |

разграничение доступа пользователей к данным автоматизированных систем различного уровня и назначения |

|

Учет документов |

учет документов, информационных массивов, регистрация действий пользователей информационных систем, контроль несанкционированного доступа и действиями пользователей |

|

Криптографическое преобразование информации |

криптографическое преобразование информации, обрабатываемой и передаваемой средствами вычислительной техники и связи |

|

Снижение уровня информативности |

снижение уровня и информативности ПЭМИН (побочных электромагнитных излучений и наводок), создаваемых различными элементами технических средств обеспечения производственной деятельности и автоматизированных информационных систем |

|

Снижение уровня акустики |

снижение уровня акустических излучений |

|

Электрическая развязка цепей питания |

электрическая развязка цепей питания, заземления и других цепей технических средств, выходящих за пределы контролируемой территории |

|

Зашумление |

активное зашумление в различных диапазонах |

|

Противодействие оптическим средствам |

противодействие оптическим и лазерным средствам наблюдения |

|

Проверка закладок |

проверка технических средств и объектов информатизации на предмет выявления включенных в них закладных устройств |

|

Противодействие вирусам |

предотвращение внедрения в автоматизированные информационные системы программ вирусного характера |

Защита информационных ресурсов от несанкционированного доступа должна предусматривать следующие меры (табл. 8.4.5).

Таблица 8.4.5

Пути защиты от угроз информационным ресурсам банков

|

Наименование мер защиты |

Характеристика мер защиты |

|

обоснованность доступа |

когда исполнитель (пользователь) должен иметь соответствующую форму допуска для ознакомления с документацией (информацией) определенного уровня конфиденциальности и ему необходимо ознакомление с данной информацией или необходимы действия с ней для выполнения производственных функций; |

|

персональная ответственность |

заключающуюся в том, что исполнитель (пользователь) должен нести ответственность за сохранность доверенных ему документов (носителей информации, информационных массивов), за свои действия в информационных системах |

Окончание табл. 8.4.5

|

Наименование мер защиты |

Характеристика мер защиты |

|

надежность хранения |

когда документы (носители информации, информационные массивы) хранятся в условиях, исключающих несанкционированное ознакомление с ними, их уничтожение, подделку или искажение |

|

разграничение информации |

по уровню конфиденциальности, заключающееся в предупреждении показания сведений более высокого уровня конфиденциальности в документах (носителях информации, информационных массивах) с более низким уровнем конфиденциальности, а также предупреждение передачи конфиденциальной информации по незащищенным линиям связи |

|

Контроль исполнителей |

контроль действий исполнителей (пользователей) с документацией и сведениями, а также в автоматизированных системах и системах связи |

|

Очистка информации |

очистка (обнуление, исключение информативности) оперативной памяти, буферов при освобождении пользователем до перераспределения этих ресурсов между другими пользователями |

|

Целостность среды |

целостность технической и программной среды, информации и средств защиты, заключающаяся в физической сохранности средств информатизации, программной среды, определяемой предусмотренной технологией обработки информации, выполнении средствами защиты предусмотренных функций, изолированности средств защиты от пользователей |

Положение о персональной ответственности реализуется с помощью: росписи исполнителей в журналах, карточках учета, других разрешительных документах, а также на самих документах; индивидуальной идентификации пользователей и инициированных ими процессов в автоматизированных системах; проверки подлинности (аутентификации) исполнителей (пользователей) на основе использования паролей, ключей, магнитных карт, цифровой подписи, а также биометрических характеристик личности как при доступе в автоматизированные системы, так и в выделенные помещения (зоны).

Система контроля действий исполнителей реализуется с помощью: организационных мер контроля при работе исполнителей с конфиденциальными документами и сведениями; регистрации действий пользователей с информационными и программными ресурсами автоматизированных систем с указанием даты и времени; идентификаторов запрашивающего и запрашиваемых ресурсов;

вида взаимодействия и его результата, включая запрещенные попытки доступа; сигнализации о несанкционированных действиях пользователей.

Защита информации от утечки за счет побочных электромагнитных излучений и наводок (ПЭМИН). Основным направлением защиты информации от утечки за счет ПЭМИН является уменьшение отношения информативного сигнала к помехе до предела, определяемого «Нормами эффективности защиты АСУ и ЭВМ от утечки информации за счет ПЭМИН», при котором восстановление сообщений становится принципиально невозможным. Решение этой задачи достигается как снижением уровня излучений информационных сигналов, так и увеличением уровня помех в соответствующих частотных диапазонах.

Обеспечение качества в системе безопасности. Необходимой составляющей системы безопасности должно быть обеспечение качества работ и используемых средств и мер защиты, нормативной базой которого является система стандартов и других руководящих нормативно-технических и методических документов (НТД) по безопасности.

В совокупности с системой стандартизации единую систему обеспечения качества продукции и услуг по требованиям безопасности информации составляют:

- — сертификация средств и систем вычислительной техники и связи по требованиям безопасности информации;

- — лицензирование деятельности по оказанию услуг в области защиты информации;

- — аттестация объектов информатики по требованиям безопасности информации.

В соответствии с требованиями этих систем право оказывать услуги сторонним организациям в области защиты информации предоставлено только организациям, имеющим на этот вид деятельности разрешение (лицензию).

Для обеспечения информационной безопасности используются методы борьбы с такими видами интернет-мошенничества как фишинг и способ хищения денег с помощью бесконтактных технологий.

Фишинг (англ .phishing, от fishing — рыбная ловля, выуживание) — определенный вид мошенничества с использованием интернета для получения доступа к персональным данным пользователей — логинам и паролям путем проведения массовых рассылок электронных писем от имени брендов и личных сообщений внутри различных сервисов, например, от имени банков. В письме нередко содержится прямая ссылка на сайт, внешне мало отличимый от настоящего, либо на сайт с редиректом (автоматическое перенаправление пользователей с одного сайта на другой). Когда пользователь попадает на поддельную страницу, мошенники различными психологическими приемами побуждают пользователя ввести на поддельной странице свои логин и пароль, которые он использует для доступа к используемому сайту, что позволяет мошенникам получить доступ к аккаунтам и банковским счетам. Фишинг представляет собой разновидность социальной инженерии, основанной на незнании пользователями основ сетевой безопасности: сервисы не рассылают писем с просьбами сообщить свои учетные данные, пароль и прочее. Для защиты от фишинга производители основных интернет-браузеров договорились о применении одинаковых способов информирования пользователей о том, что они открыли подозрительный сайт, который может принадлежать мошенникам. Новые версии браузеров уже обладают такой возможностью, которая соответственно именуется «антифишинг».

Сегодня фишинг выходит за границы интернет-мошенничества, поддельные веб-сайты становятся одним из множества его направлений. Письма, которые якобы отправлены из банка, могут сообщать пользователям о необходимости позвонить по определенному номеру для решения проблем с их банковскими счетами. Эта технология носит название вишинг (голосовой фишинг). Пользователь может звонить на указанный номер и заслушивает инструкции автоответчика, которые указывают на необходимость ввести номер своего счета и PIN-код. Вишеры могут сами звонить жертвам, убеждая их, что они общаются с представителями официальных организаций, используя фальшивые номера, но в конце разговора человека попросят сообщить его учетные данные.

В настоящее время существует и SMS-фишинг, когда мошенники рассылают SMS-сообщения, содержащие ссылку на фишинговый сайт. Пользователь, входя на него, вводит свои личные данные, жертва аналогичным образом передает их злоумышленникам. В сообщении также может говориться о необходимости позвонить мошенникам по определенному номеру для решения «возникших проблем». Встречается и следующий вид SMS-фишинга: на подставном сайте для получения какой-либо услуги просят отправить SMS на предложенный номер или ввести свой номер сотового телефона, чаще всего это фэйки файлообменных сервисов. В первом случае с телефонного счета абонента списывается крупная (возможно, максимальная предусмотренная контрактом) сумма, во втором случае номер добавляется в базу адресов рассылки

SMS-спама и может использоваться для дальнейших фишинговых действий.

Борьба с фишингом предусматривает разные методы, включая законодательные и специальные, созданные для защиты от фишинга:

- — обучение пользователей — научить людей различать фишинг и бороться с ним, например, связаться с компанией, от имени которой отправлено сообщение, для проверки его подлинности. Эксперты рекомендуют самостоятельно вводить веб-адрес организации в адресную строку браузера вместо использования любых гиперссылок в подозрительном сообщении;

- — технические методы; браузеры, предупреждающие об угрозе фишинга; усложнение процедуры авторизации, когда сайт предлагает пользователям выбрать личное изображение и показывает его с каждой формой ввода пароля. И пользователям банковских услуг следует вводить пароль лишь тогда, когда они видят выбранное изображение;

- — борьба с фишингом в почтовых сообщениях предусматривает уменьшение числа фишинговых электронных сообщений, получаемых пользователями;

- — услуги мониторинга: некоторые компании предлагают банкам, потенциально подверженным фишинговым атакам, услуги круглосуточного контроля, анализа и помощи в закрытии фишинговых сайтов. Физические лица могут помогать подобным группам, сообщая о случаях фишинга;

- — юридические меры, однако, эксперты считают, что в России самое лояльное законодательство по отношению к киберпреступности.

В России появился новый вид мошенничества — кража денег с карт,

оснащенных специальными технологиями бесконтактной оплаты товаров (карта прикладывается к PoS-терминалу, сумма покупки списывается с «пластика»). По данным компании Zecurion, в 2015 году мошенники украли с карт россиян с помощью своих самодельных терминалов (RFID-ридеров) 2 млн рублей. Компании, специализирующиеся на IT-безопасности, отметили, что мошенники научились воровать с карт с помощью смартфонов, оснащенных чипами NFC (NFC — разновидность RFID).

Технологии бесконтактной оплаты товаров разработаны американскими платежными системами Visa (PayWave) и Mastercard (PayPass) для ускорения и упрощения безналичной оплаты покупок. Карты с технологией PayPass выпускают 43 крупных российских банка, карты с Pay Wave — 16. Технологии PayPass и Pay Wave применяются на картах с чипом и магнитной полосой. При расчетах такой картой не нужно вводить PIN-код, а также ставить подпись на чеке, если сумма покупки небольшая (до 1 тыс. рублей). В России больше 30 тыс. точек приема PayPass: предприятия транспорта, торговли, сферы услуг.

Суть схемы похожа на перехват сигналов электрозамков угонщиками автомобилей. Как сообщили в Zecurion, средства с карт PayPass и PayWave списываются мошенниками с помощью самодельных считывателей, способных сканировать банковские карты с чипами RFID. По большому счету это аналоги легальных бесконтактных PoS- терминалов: RFID-ридеров, посылающие электромагнитные сигналы.

- Стандарт Банка России СТО БР ИББС-1.0-2014 «Обеспечение информационнойбезопасности организаций банковской системы Российской Федерации».

- Федеральный закон от 27 июля 2006 года № 152-ФЗ «О персональных данных».

- Стандарт защиты информации в индустрии платежных карт PCI DSS.

- Словарь банковских терминов . URL: http://Banki.ru (датаобращения: 30.03.2016).

- Фишинг: понятие, задачи, способы защиты // Bankirei.ru. 2015. 15 февр. URL:bankirei.ru>fishing-ponyatie-zadachi-sposoby (дата обращения: 07.06.2016).

- С пластиковых карт начали угонять деньги «по воздуху». pravda-tv.ru>2016/01/25/203507/s-plastikovyh-kart

Нормативно-правовая база для разработки политики

Деятельность банков России регулируется ЦБ РФ. Не мог Центробанк остаться в стороне и от обеспечения политики информационной безопасности, поэтому им были предложены банкам стандарты, описывающие рекомендованные методики защиты конфиденциальной информации. Интересно, что в этих стандартах носителем основной угрозы становятся не хакеры или конкуренты, а сотрудники, инсайдеры. В качестве основного источника риска ЦБР видит конфликт между наемным работником и собственником банка, который и приводит к преднамеренным утечкам информации.

Помимо общих методик защиты организаций банковской системы, работающих почти без изменений с 2007 года, в 2017 году Центральный банк предложил банковской общественности подготовленный им ГОСТ информационной безопасности, а именно стандарт СТО БР ИББС-1.0-2014, который определяет систему обеспечения информационной безопасности (ИБ), как совокупность системы информационной безопасности (СИБ) и системы менеджмента ИБ (СМИБ). Львиная доля ответственности за сохранность данных возлагается, исходя из логики документов, на руководящий состав банковских работников. Это логично, так как их назначение на должность ими согласовывается, и они вправе определять степень их ответственности за наиболее важные вопросы банковской деятельности.

Этапы разработки документа

Деятельность банков строго регламентируется, и источником высшей власти в акционерном обществе или обществе с ограниченной ответственностью становится Совет директоров. Именно его одобрение должно лечь в основу разработки политики информационной безопасности. Обычно в разработке документа непосредственно участвуют:

- заместитель руководителя, отвечающий за безопасность или административные вопросы;

- департамент корпоративной политики, который должен вписать новый внутренний нормативный акт в уже существующую структуру;

- правовой департамент, проверяющий соответствие документа действующему законодательству;

- департамент информационных технологий, в чьей компетенции находится вся техническая и информационная «начинка» документа;

- департамент безопасности, без его согласования важный документ не может быть утвержден;

- службы, отвечающие за внедрение систем и регламентов;

- службы внутреннего контроля, которые проверят соответствие содержимого политики требованиям стандартов ЦБ РФ.

Все эти подразделения должны работать согласованно, чтобы проект не содержал противоречий или системных ошибок. Иногда вместе с ними задействуются внешние консультанты и разработчики.

Таким образом, процесс разработки политики информационной безопасности банка делится на следующие этапы:

- постановка задачи на высшем уровне управления;

- распределение поручений и сфер ответственности;

- сбор необходимой информации с причастных подразделений;

- разработка проекта;

- внесение средств, требуемых для разработки и внедрения проекта, в бюджет организации и подразделений;

- согласование проекта всеми подразделениями;

- утверждение документа;

- внедрение документа;

- аудит качества его действия;

- доработка документа.

Весь процесс может занять несколько месяцев.

Объекты защиты

Это один из самых интересных разделов. Он не всегда корреспондируется с перечнем информации, составляющей коммерческую тайну, и в качестве объектов предлагает более технические и относящиеся исключительно к понятиям информатизации активы. Выделяется три группы субъектов защиты:

- информационные массивы различного уровня, как защищаемые законодательством, так и просто обеспечивающие деятельность банка;

- процессы обработки информации в операционной среде банка, технологии, методики, как заимствованные, так и разработанные самими банковскими работниками;

- инфраструктура, к которой относится сама АСУ, все АРМ, каналы передачи информации, устройства удаленного доступа, устройства связи, помещения и иные объекты.

В этом разделе обязательно описывается структура всех объектов защиты, их размещение, системы связи между ними. Указание этих данных в политике требуется для обеспечения безопасности информационных ресурсов.

Защищаемые информационные базы данных делятся на группы в зависимости от уровня их важности и конфиденциальности, в политике обязательно проводится ранжирование групп и определяются уровни доступа банковского персонала для каждой группы. Обычно выделяются:

- банковская тайна;

- коммерческая тайна;

- персональные данные;

- информация, не носящая конфиденциальный характер.

Но ранжирование может производиться и по сущности сделок, по их суммам, по наличию в досье государственной тайны, если кредитуются связанные с ней проекты.

Задачи обеспечения информационной безопасности и пути их решения

В этом разделе разработчики должны указать, какие именно цели они поставили перед собой при создании Политики информационной безопасности банка. Среди задач чаще всего называются:

- выявление источников угроз, прогнозирование их появления с учетом регулярного изменения информационной среды вокруг банка;

- создание механизма своевременного реагирования и на все угрозы информационной безопасности, и на информационные инциденты;

- создание условий для предотвращения ущерба, наносимого интересам граждан и компаний, или его минимизации;

- защита от вмешательства и несанкционированного доступа в информационную среду банка посторонних лиц;

- разграничение доступа пользователей с применением административных и технических средств;

- обеспечение аутентификации пользователей;

- антивирусная защита;

- защита от утечки данных по техническим каналам;

- работоспособность криптографических средств, обеспечивающих шифрование данных.

После постановки целей определяются основные пути их достижения. Обычно среди них указываются:

- ведение строгого учета всех компонентов информационной системы всех ресурсов, начиная от каждого документа и заканчивая серверами и каналами связи;

- контроль над действиями сотрудников, обеспечивающих обслуживание элементов системы, работающих с программными средствами, осуществляющими резервное копирование, их учет в электронных журналах, позволяющих установить, кто конкретно посещал отдельные информационные ресурсы;

- подготовка всех сотрудников, ответственных за сохранение информационной безопасности, по современным стандартам работы с безопасностью;

- предоставление каждому отдельному сотруднику минимально необходимого объема полномочий по доступу к информационным ресурсам, требуемого для выполнения им своих обязанностей; расширение этого доступа только на основании мотивированных служебных записок, согласованных с руководством банка;

- возложение на каждого сотрудника персональной ответственности за работоспособность системы и защиту информации, привлечение к дисциплинарной и уголовной ответственности в случае ее намеренного разглашения;

- применение программных и технических средств, обеспечивающих работу системы, и непрерывный аудит качества их работы;

- контроль над деятельностью каждого сотрудника, работающего с информационными ресурсами;

- юридическая защита интересов банка в отношениях с третьими лицами, запрашивающими информацию или предоставляющими ее.

- Выбор необходимых путей возлагается на руководство банка и департамента информационной безопасности.

Основные угрозы и их источники

Без этого раздела не обходится ни одна политика информационной безопасности банка, список угроз может меняться и пополняться по мере развития технической оснащенности потенциальных злоумышленников. Все типы угроз делятся на естественные и искусственные, вызванные человеческим фактором. Вторые можно разделить на внешние и внутренние, непреднамеренные и угрозы, вызванные действиями злоумышленников. Среди основных типов угроз информационной безопасности банка:

- непреднамеренные, случайные, вызванные ленью или халатностью нарушения установленных регламентов, которые приводят к сбоям в работе системы, нелогичному и нерациональному использованию человеческих и системных ресурсов;

- преднамеренные, вызванные третьими лицами – сотрудниками банка, проникающими в систему защиты банка с целью уничтожения, хищения или разглашения информации, совершения преступлений криминального характера, например, хищения средств клиентов;

- деятельность российских и иностранных криминальных группировок, направленная на добычу информации, уничтожение информационных систем, подрыв платежной системы Российской Федерации;

- ошибки разработчиков программного обеспечения, авторов системных конфигураций;

- аварии, стихийные бедствия, иные воздействия, имеющие природный или техногенный характер.

При этом наиболее катастрофичными результатами конфигурации угроз становятся:

- нарушение технологических процессов, происходящих в операционной среде банка, которые приводят к срывам в его ритмичной работе;

- нарушение целостности информационных баз, программных ресурсов, фальсификация информации, являющейся основанием для принятия системных решений;

- утечка информации, относящейся к категории охраняемой.

Принципы построения системы информационной безопасности

Без этой главы не обходится ни одна политика. На основе разработанных принципов реализуются методики, оформляемые уже в виде самостоятельных документов. Среди принципов:

- соответствие закону;

- системное решение всех поставленных задач;

- комплексность решения задач;

- непрерывность работы системы защиты и проверки ее работоспособности;

- преемственность средств;

- финансовая целесообразность;

- персональная ответственность при снижении уровня личной ответственности каждого включенного в систему защиты лица, разделение полномочий;

- исключение возникновения конфликта интересов;

- доступность применяемых решений для всех пользователей;

- профессионализм, оптимальность технических решений;

- постоянное обновление, совершенствование используемых средств.

Опираясь на эти принципы, специалисты подбирают комплекс технических и организационных мер, который будет приемлемым именно для защиты информационной безопасности в сфере банковской деятельности. Законность является столь же важной основой, что и системность, не существует вероятности использовать средства, не применимые в рамках действующего законодательства Российской Федерации. Защита должна распространяться и на сотрудников, против которых могут применяться меры, не предусмотренные нормами закона.

Особенности политики информационной безопасности банка

В отличие от научных и коммерческих организаций, в распоряжении банка имеются два массива охраняемой законом информации: коммерческая и банковская тайна. Каждый из них имеет собственный режим защиты, что необходимо изложить в политике. Банковская тайна, связанная со счетами и вкладами клиентов, в определенных случаях может быть предоставлена третьим лицам – государственным органам. Но ее непреднамеренное разглашение станет серьезным репутационным ущербом, может привести к возникновению уголовных и гражданских дел.

Также имеет значение структура информационных баз банка. Та система, которая предназначена для учета информации о деятельности банка, формирует ежедневную отчетность для ЦБ РФ, связана напрямую с базами данных Центрального банка по своим каналам связи, но не должна быть связана с сетями Интернет. На практике это правило часто нарушается, и на одном автоматизированном рабочем месте происходит обработка и сугубо конфиденциальной информации, и данных общего характера. Избежать риска проникновения в системы внешних и внутренних злоумышленников поможет многоуровневая иерархическая система доступов. Кроме того, для банка критично важно обеспечение резервного копирования информации, осуществляемое в ежедневном, если не ежечасном, режиме. К информационной среде банка политики безопасности обычно относят:

- распределение ее компонентов на широком распространении друг от друга, особенно для банков с развитой сетью филиалов и отделений;

- объединение в одну систему множества разноформатных технических средств;

- взаимодействие в одновременном режиме нескольких управляющих систем в информационной среде банка;

- абстрагирование данных от их владельцев;

- большая важность решений, принимаемых на основании данных, выдаваемых АСУ.

Все это ставит задачи регулярной и четкой работы систем на одно из важных мест в политике информационной безопасности. Нарушение режима работы может уничтожить результаты труда сотен людей.

Разрабатывая политику информационной безопасности банка, нельзя забывать о том, что документ готовится для сотрудников, а не для того, чтобы храниться среди прочих методических материалов. Он должен просто, понятно и логично отразить основные понятия и дать рекомендации для действий, совершаемых в результате любых информационных атак.